DNS Spoofing을 통한 웹 세션 탈취

DNS Spoofing을 통한 웹 세션 탈취

목차

1. 구성과 계획

1-1 목표

1-2 네트워크 구성도

1-3 실습 환경 개요

1-4 실습 시나리오

2. 실습

2-1 위조 WEB 서버 생성

2-2 정상 WEB 서버 접속 확인

2-3 dnsspoof.hosts 파일 수정

2-4 arpspoof 실행

2-5 dnsspoof 실행

2-6 win XP Client에서 웹 접속 시도

3. 결과 증명 및 결론

3-1 MAC 주소 위변조 확인

3-2 웹 서버 접속 결과

3-3 결론

1. 구성과 계획

1-1 목표

dsniff를 이용한 dns spoofing으로 웹 세션을 탈취한다

1-2 네트워크 구성도

1-3 실습 환경 개요

| OS | IP | MAC | 명칭 |

| DNS Server | 192.168.10.175 | 00:0C:29:AA:7B:04 | DNS |

| 위조된 Web Server | 192.168.10.174 | 00:0C:29:E0:E4:AB | Fake |

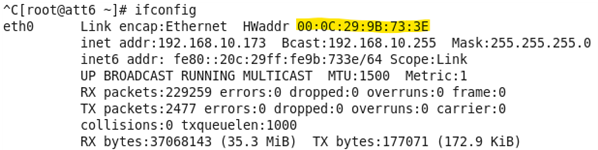

| DNS spoofing Server | 192.168.10.173 | 00:0C:29:9B:73:3E | ATT6 |

| 정상 Web Server | 192.168.10.172 | 00:0C:29:0B:EC:FB | WEB |

| Windows XP Client | 192.168.10.171 | 00:0C:29:AF:E0:53 | Win XP |

| Gateway | 192.168.10.1 | 00:0C:29:04:BE:B0 | Gateway |

1-4 실습 시나리오

step 1. 위조 웹서버 생성을 192.168.10.174 (Fake)에 설치한다

step 2. WinXP 클라이언트에서 www.kst17.com에 접속되는지 확인한다.

step 3. /etc/dsniff/dnsspoof.hosts 파일을 공격에 맞게 수정한다.

step 4. arpspoof를 이용 클라이언트의 게이트웨이 H/W 주소를 공격 시스템의 H/W 주소로 변경한다.

step 5. dnsspoof를 이용 dnsspoofing을 시작한다.

step 6. WinXP 클라이언트에서 웹 접속을 시도한다.

2. 실습

2-1 위조 WEB 서버 생성

위조 WEB 서버를 192.168.10.174(Fake)에 설치한다

- 위조 웹서버는 보통 원본 서버를 다운 받아 동일하게 만든다.

- 위조 서버에 입력된 ID와 passwd는 즉시 원래 서버로 전달됨으로 사용자는 위조 서버 접속을 알 수 없다.

- 실습에서는 간단한 페이지로 대신한다

- Web 서버는 Linux CentOS 7 환경에서 Apache Web Server를 사용했다

2-2 정상 WEB 서버 접속 확인

WinXP 클라이언트에서 www.kst17.com에 접속되는지 확인한다.

2-3 dnsspoof.hosts 파일 수정

/etc/dsniff/dnsspoof.hosts 파일을 공격에 맞게 수정한다.

#vi /etc/dsniff/dnsspoof.hosts

192.168.10.174 <- fake web server

*.kst17.com <- 정상 web server 주소

도메인 명에는 *(와일드 카드)로 기술할 수 있다.

2-4 arpspoof 실행

arpspoof를 이용 클라이언트의 게이트웨이 H/W주소를 공격 시스템의 H/W 주소로 변경한다

arpspoof -t 192.168.10.171 192.168.10.1↑타겟 IP ↑Gateway

2-5 dnsspoof 실행

dnsspoof를 이용 dnsspoofing을 시작한다

dnsspoof -i eth0 -f /etc/dsniff/dnsspoof.hosts2-6 win XP Client에서 웹 접속을 시도한다

Win XP에서 정상 웹 서버 www.kst.com으로 접속을 시도한다.

3. 결과 증명 및 결론

3-1 MAC 주소 위변조 확인

arp –a를 통한 MAC 주소 확인 결과 gateway와 타겟 Win XP (192.168.10.171)의 MAC 주소가 일치되도록 나왔다.

Win XP의 arp –a 결과 Gateway의 MAC 주소는 9B:73:3E로 나왔다.

9B:73:3E는 ATT6 공격자의 MAC 주소다.

Gateway의 정상적인 MAC 주소는 04:BE:B0이다.

이를 통해 MAC 주소 위변조는 성공했음을 알 수 있다.

3-2 웹 서버 접속 결과

정상 WEB 서버인 kst17.com으로 접속을 시도했지만 kstfake.com으로 접속이 된 모습이다

3-3 결론

위 실습을 통해 같은 네트워크 상이라면 공격자는 dsniff 같은 툴로 간단하게 세션 및 계정 정보를 탈취할 수 있다는 결론에 도달했다

이를 응용 및 심화하면 setoolkit을 이용해 naver.com 같은 이용자가 많은 대형 웹의 이미지를 본떠 가짜 웹사이트(위조 WEB Server)를 만들수있고 타겟의 아이디와 비밀번호를 탈취한 뒤 진짜 www.naver.com으로 Redirect 하는 방법을 사용할 수도 있다